Bonjour les gens ! Me revoilà (une fois de plus, ça n’en finit plus …) après plusieurs années d’arrêt de blogging pour tout un tas de raisons, autant personnelles que professionnelles (j’y reviendrai peut-être un de ces jours). Et histoire de bien re-commencer, rien de mieux qu’un article dithyrambique (on aime bien en général, vu le contexte géopolitique actuel).

Aujourd’hui je vais vous parler de Pangolin (un reverse proxy type ZeroTrust, à la manière de Teleport que j’avais présenté rapidement il y a quelques années). Si vous ne connaissez pas, en gros, Pangolin est l’équivalent Open Source et self hosted de CloudFlare tunnel.

Et c’est top ! En quelques mots, vous déployez un frontal exposé sur Internet (ou directement sur une instance VPS ou serveur dédié), vous montez des agents sur chacun des réseaux sur lesquels vous voulez publier des services, et hop, vous êtes « connecté ».

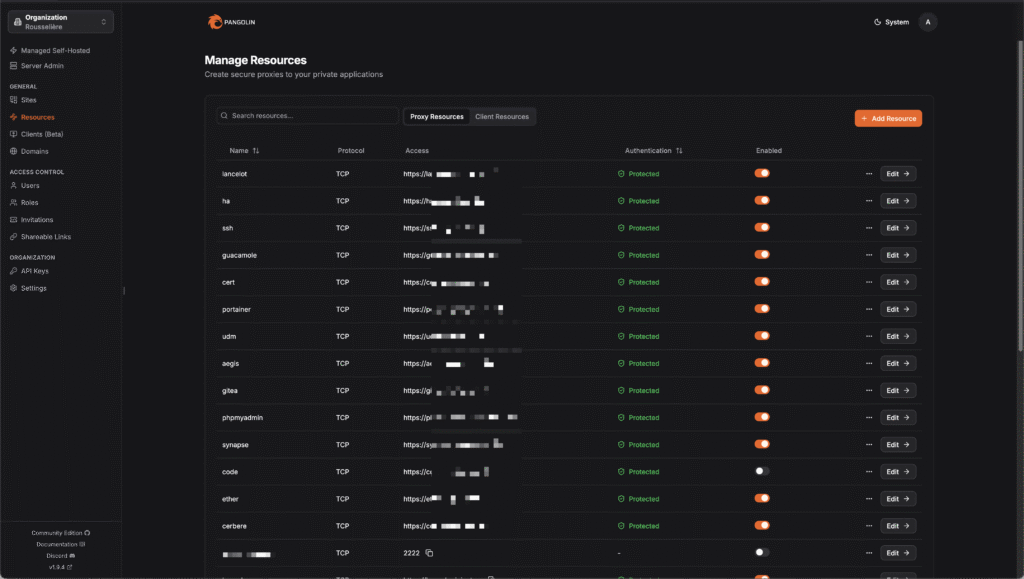

Le dashboard de pangolin est très intuitif (même si malgré tout relativement puissant) et vous permet de décrire chaque ressource que vous souhaitez rendre accessible publiquement et c’est parti. Chaque requête est authentifiée et autorisée avant d’atteindre ledit service. Vous pouvez configurer des règles d’accès fines (SSO, 2FA, RBAC) et même bloquer les IP suspectes via des modules comme CrowdSec ou Fail2Ban.

Evidemment, le principal intérêt de ce genre de solution c’est de ne pas avoir besoin d’exposer directement des services et/ou port depuis vos Firewall. D’autre part, tout est centralisé : authentification, logging, monitoring. Enfin on garde la main complète sur la sécu globale.

Pangolin supporte nativement les protocoles OIDC et OAuth2. Enfin, même s’il ne fonctionne pas nativement avec LDAP ou SAML, via des IDP comme Keycloak ou Authentik.

Bref, j’ai adoré et j’utilise toujours Pangolin personnellement après avoir utilisé plusieurs années Teleport et CloudFlare Tunnels.

Cédric