NSX-T : Mais que se passe-t-il avec le DNAT ?

Youhou ! Nous sommes enfin en production sur NSX-T ! après des mois de préparation, des reports indépendants de notre volonté, mais aussi récemment un dernier souci bien étrange qui nous a obligé à repousser encore de quelques semaines supplémentaires cette grande échéance … mais, Dieu me tamponne, quel était donc ce « dernier souci » ? Je vous en dit un peu plus ? Mais bien sûr, c’est bientôt Noël en plus !

Le manuel du parfait plombier NSX-T (maj continue)

Cela fait quelques mois que je post régulièrement des billets sur mes découvertes et mon apprentissage de la production sur « NSX-T ». Durant tout ce temps, je me suis construit petit à petit une liste de tips & tricks pour pouvoir être plus efficace et aller plus vite à l’essentiel dans différentes circonstances. Après le billet « du parfait plombier des snapshots vSphere » et le billet « du parfait plombier VSAN », il est temps d’inaugurer le manuel « du parfait plombier NSX-T » !

NSX-T : supervisez vos liaisons avec Grafana

Je vous propose dans ce petit billet de vous présenter notre méthode ‘artisanale’ nous permettant de superviser les débits de nos différents tier0/tier1 et segments NSX-T via les API, le tout sur une base classique Telegraf/InfluxDB/Grafana.

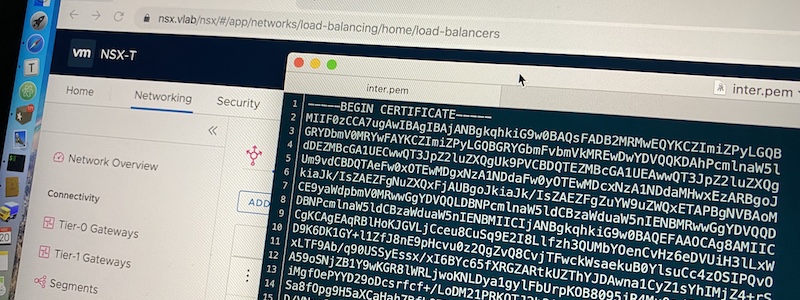

NSX-T : Du offloading SSL en 5 minutes

Vous avez un frontal web qui publie une application non sécurisée ? vous voulez centraliser la gestion de votre vos certificats publics ? Les fonctions de load balancing de NSX-T sont là pour vous aider. Petit tutoriel pour réaliser un offloading SSL très simplement en quelques minutes.

Compte-rendu d’upgrade NSX-T vers 2.5

Bonjour à tous ! On ne s’arrête pas en si bon chemin, après un mois de septembre particulièrement intense, nous avions convenu avec VMware qu’il serait bon de procéder à une mise à jour de notre plateforme NSX-T 2.4.1, afin de bénéficier des nombreux correctifs apportés depuis la sortie de cette release en Mai dernier. La question qui restait en suspend était : vers quelle version migrer ? Petit retour sur l’upgrade en question.

VMware NSX-T 2.5 est sorti, enfin !

VMware vient de publier une nouvelle release de NSX-T. La version 2.5 suit la précédente 2.4.2, elle-même sortie au mois d’Août. C’est un euphémisme de dire qu’elle était attendue, tant on parle de sa sortie depuis au moins le mois de Juillet dernier. On peut largement considérer que c’est une nouvelle version majeure étant donné le nombre de nouveautés et de corrections de bugs ^^.

Récupérer l’accès root sur NSX-T

Que des misères, ma bonne dame ! Nous avons la scoumoune, Murphy a les yeux braqués sur nous en ce moment, les planètes IT doivent être désalignées, nous nous sommes trop approchés du soleil … Je ne vois que cela. Il faudrait qu’on se fasse exorciser, peut-être. Après un incident de production sérieux fin Août, il semble que notre cluster de management NSX-T 2.4.1 n’arrive pas à se remettre de ce douloureux exercice de tolérances aux pannes. Notamment, un des multiples soucis rencontrés concerne l’accès root aux différents managers…

Débugguez vos règles firewall NSX-T

Quand on commence à faire de la production sur NSX-T (tout comme sur d’autres systèmes sécurisés), il est plus qu’utile de disposer d’outils de troubleshooting fiables et « temps réels ». Même si VMware Log Insight fait partie des systèmes de logging recommandés avec NSX-T, difficile au départ de tout maîtriser et souvent, un bon petit « tail » sur un log en fichier texte est finalement un moyen efficace et assez simple de debugguer et de vérifier ce qui se passe. Après une session extrêmement intéressante avec le support NSX-T de VMware (merci en particulier à Anaëlle qui se reconnaitra, si elle passe par là), je vous propose de partager les découvertes que j’ai fait concernant le debugguing des policies/règles DFW et Edge sur NSX-T.

NSX-T : notre stratégie de sécurité

Ce qui est bien avec NSX-T c’est qu’on peut faire absolument ce qu’on veut avec le distributed firewall et les routeurs TIER0/TIER1 en matière de règles de sécurité, y compris n’importe quoi… un peu compliqué, déstabilisant, même. Du coup, quand on se retrouve à organiser et planifier la sécurité générale d’un tel produit avec à terme plusieurs milliers de VMs, les directions à prendre sont tellement nombreuses qu’il est difficile de trouver « la bonne voie » pour son cas précis, même avec de l’aide.

Le feuilleton de l’été : pourquoi nos backups NSX-T ne fonctionnaient pas

Vous l’attendiez tous, la voilà, la fameuse explication de nos problèmes de backups sur notre production NSX-T ! Il aura fallut du temps et de l’énergie, autant de notre coté que de celui de VMware, pour mettre le doigt sur la source de nos misères. Toute la lumière dans ce billet !